简介

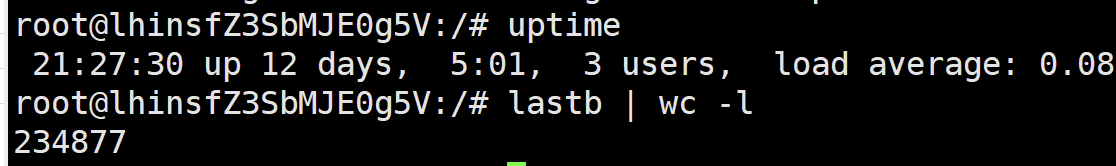

- 网上居多扫描器对着ssh就开始爆破,短短12天就有近24万的爆破ssh信息,因此使用fail2ban对这些爆破进行拦截防护。

安装

sudo apt install fail2ban配置备份

cd /etc/fail2ban

sudo cp fail2ban.conf fail2ban.local

sudo cp jail.conf jail.local- 之后配置

fail2ban.local和jail.local即可。

文件配置

#设置被封锁的时间间隔,如下表示10分钟,可以是秒(s)、分钟(m)、小时(h)、天(d),不带单位则默认为s,-1表示永久封锁。

bantime = 10m

#检测的间隔时间,在间隔时间内,当>=maxtretry设置的失败次数,则触发限制,禁止访问。

findtime = 10m

#findtime时间内的最大失败次数

maxretry = 5ssh防护

- 找到文件中默认的sshd模块,修改其配置。

[sshd]

enabled = true

port = 22 #ssh端口,如果修改过ssh端口则修改为新的端口,否则就会封禁失效。

logpath = /var/log/auth.log #日志路径

backend = %(sshd_backend)s #后台管理程序,默认由systemd接管,无需修改

bantime = 30m

findtime = 1m

maxretry = 5- 以上配置为一分钟登录失败5次,封锁ip30分钟。

之后重启fail2ban

systemctl restart fail2ban查看状态和信息

fail2ban-client status fail2ban-client status sshd手动接触ip限制

fail2ban-client unban 192.168.1.1 fail2ban-client unban --all